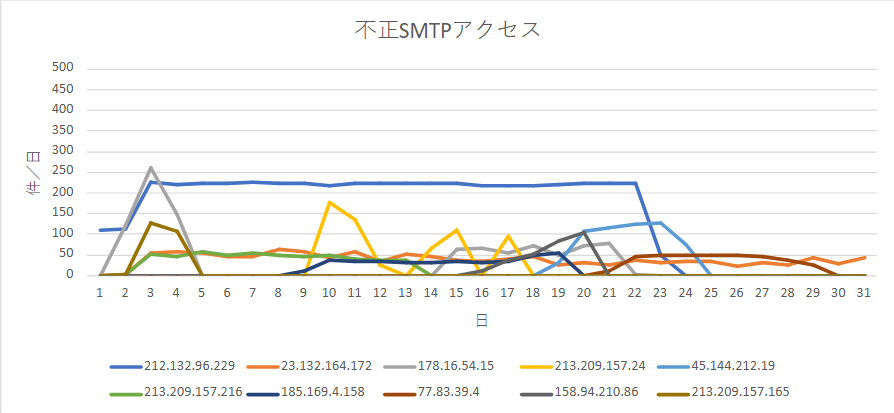

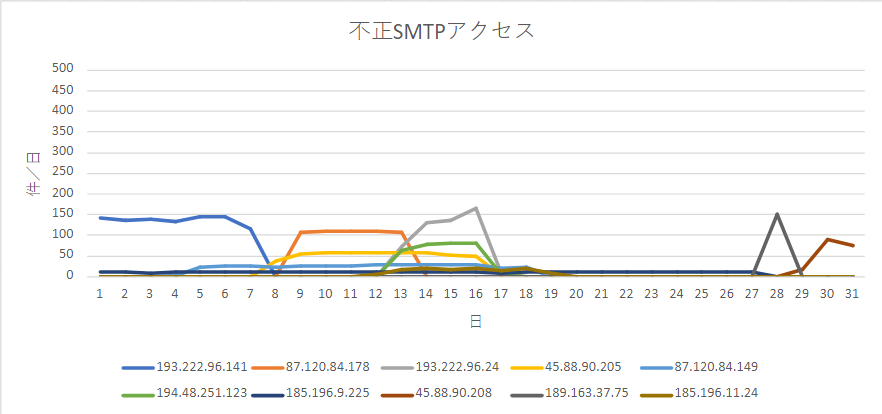

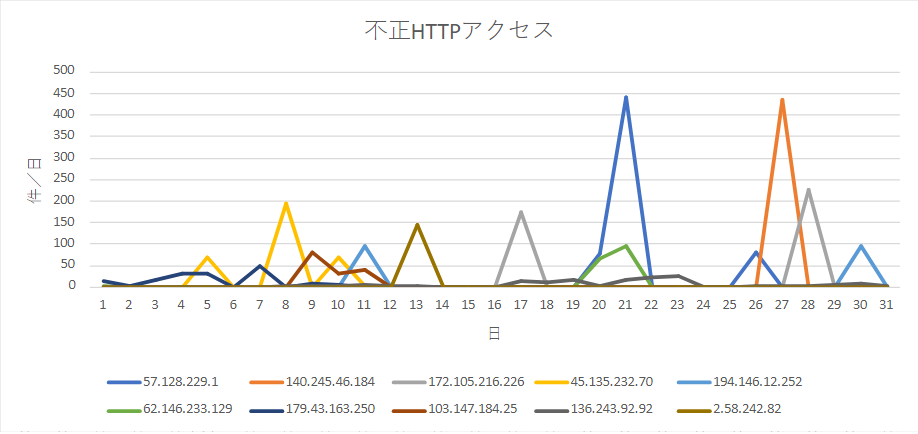

2025年

2025年12月

2025年11月

2025年10月

2025年9月

2025年8月

2025年7月

2025年6月

2025年5月

2025年4月

2025年3月

2025年2月

2025年1月

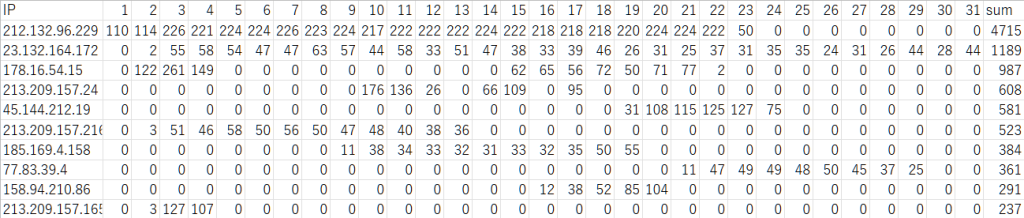

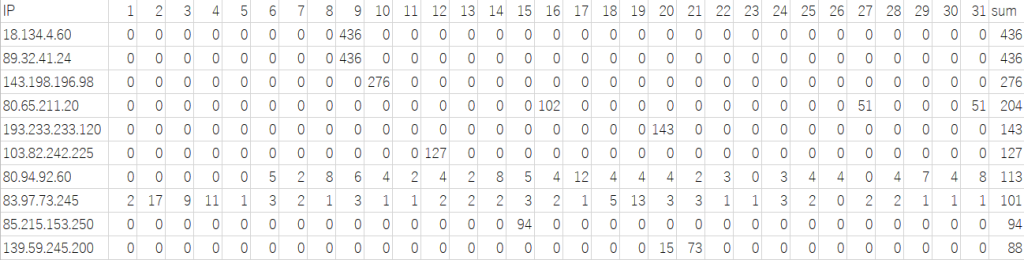

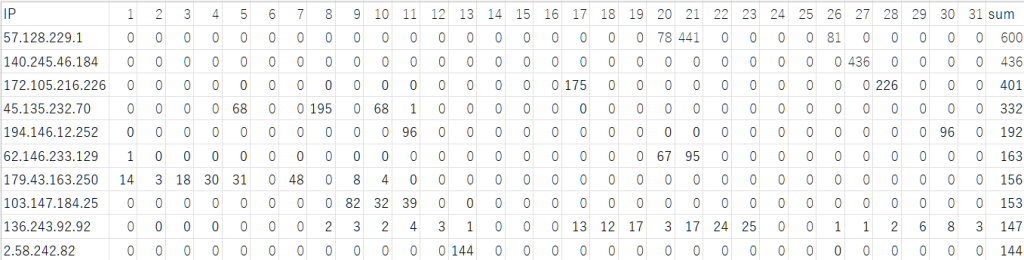

2025年

2025年12月

2025年11月

2025年10月

2025年9月

2025年8月

2025年7月

2025年6月

2025年5月

2025年4月

2025年3月

2025年2月

2025年1月

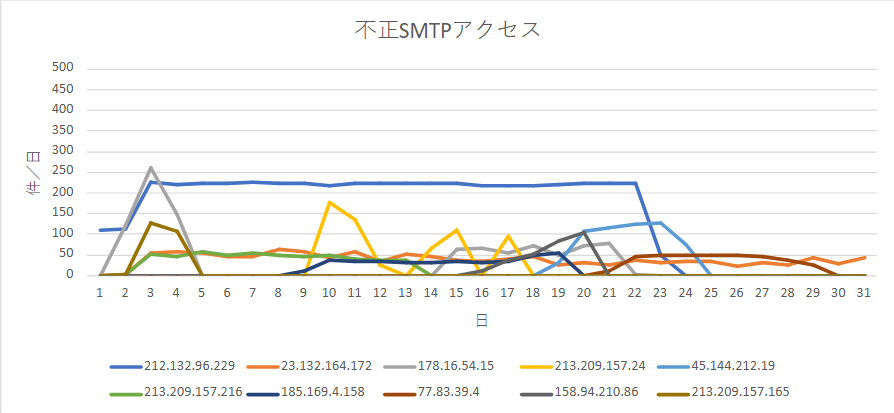

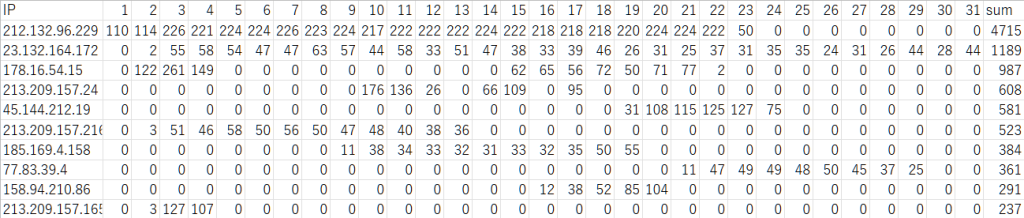

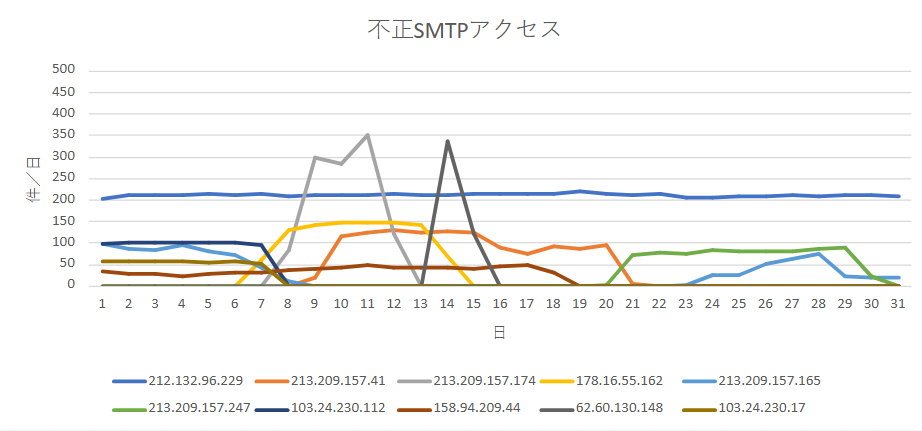

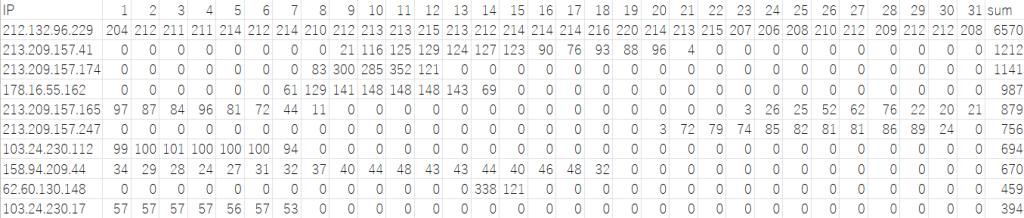

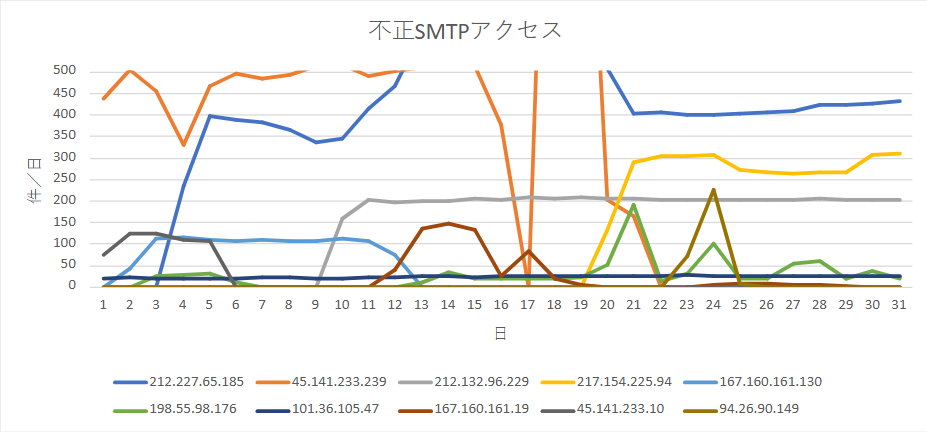

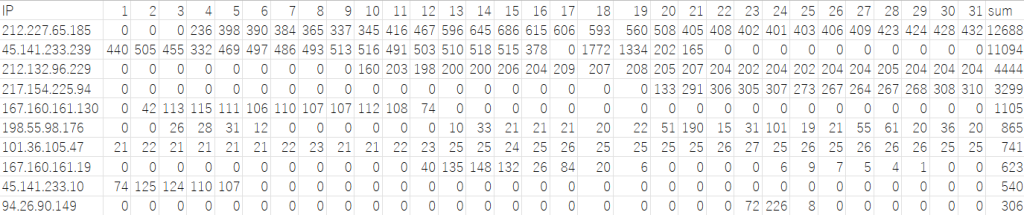

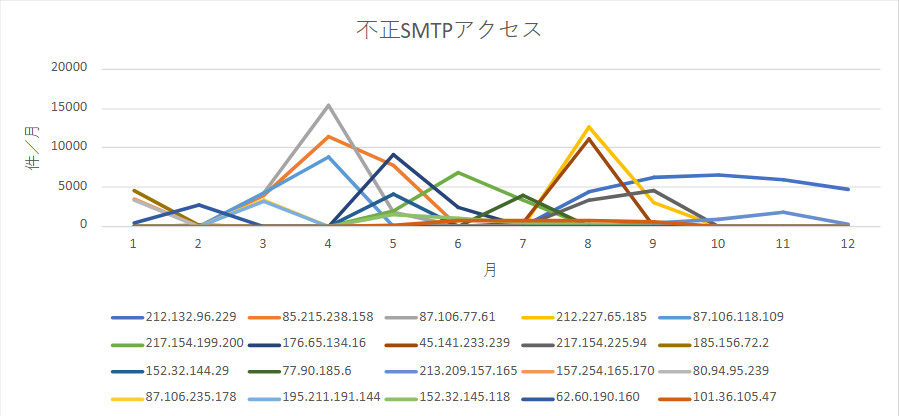

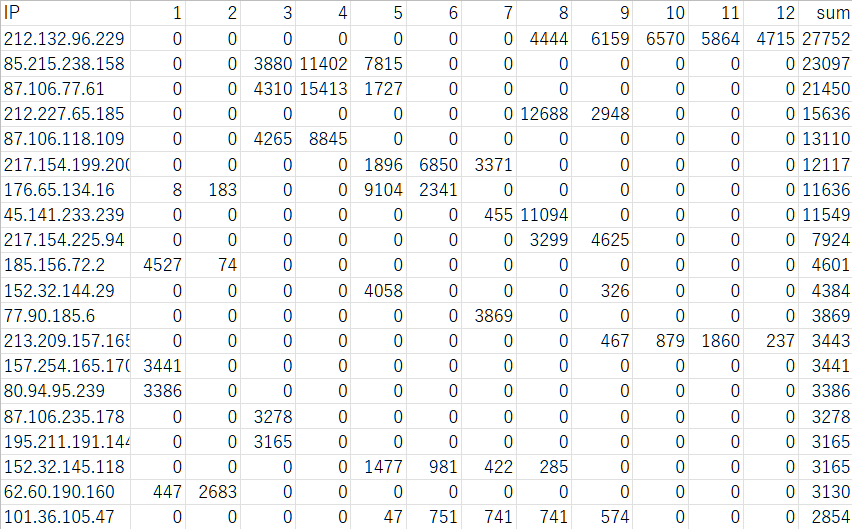

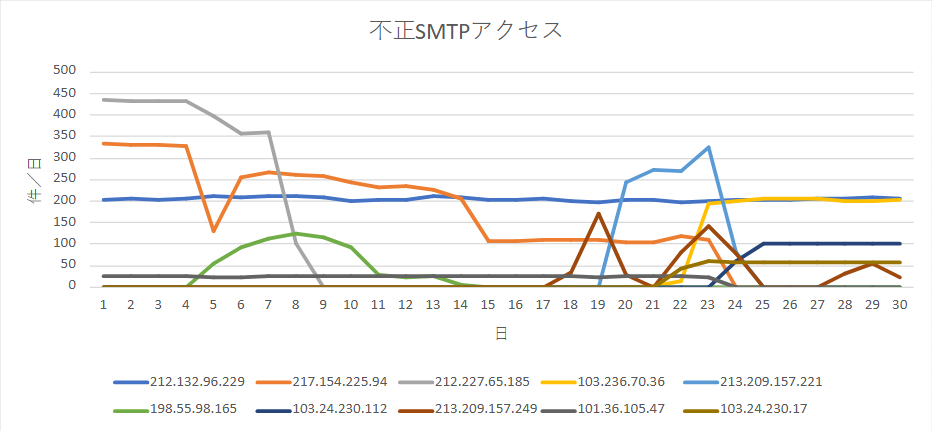

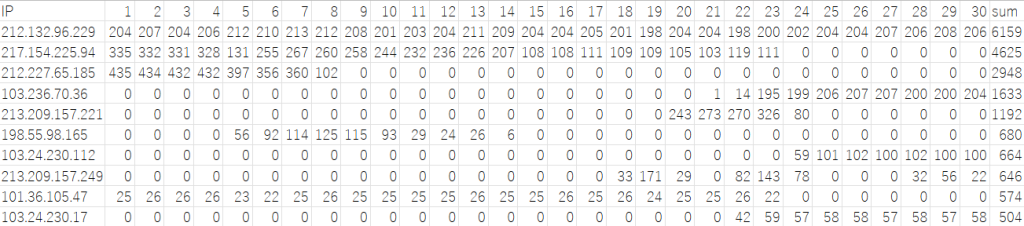

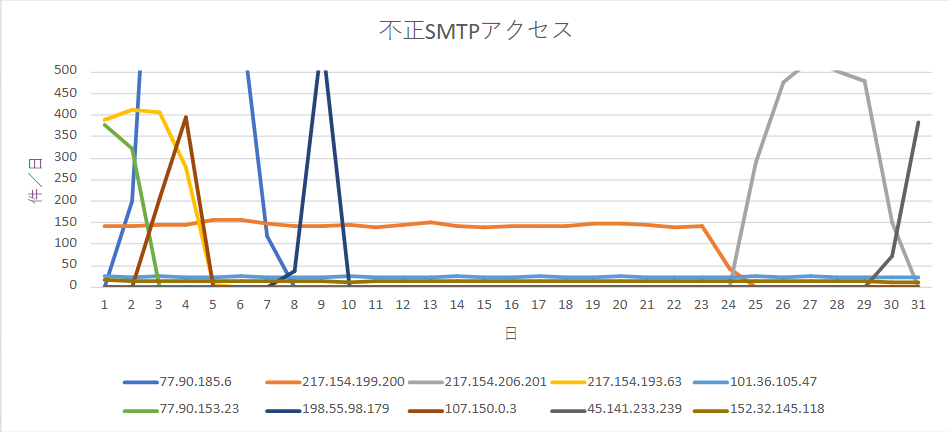

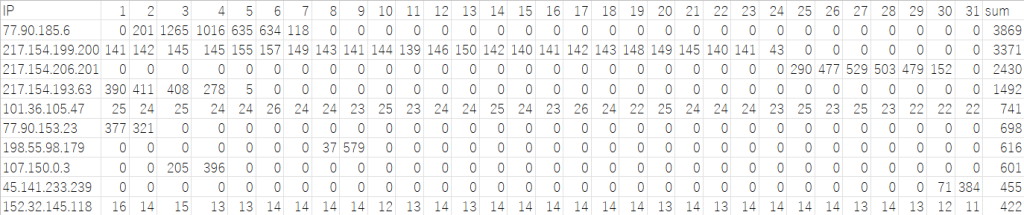

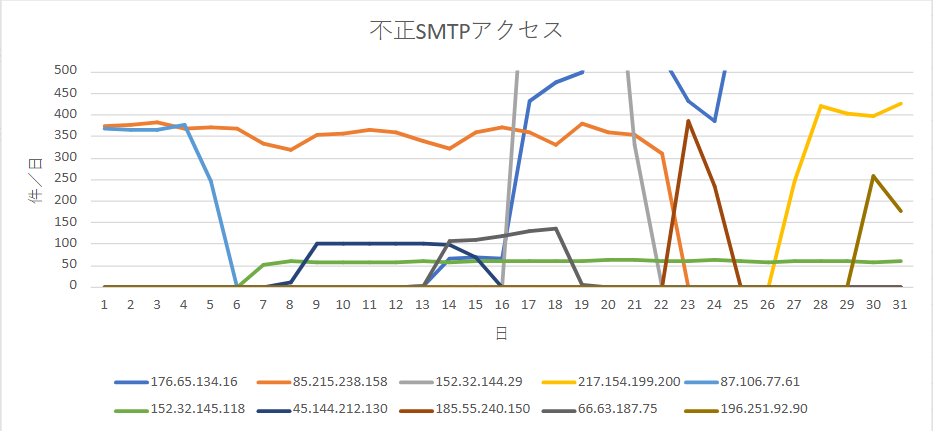

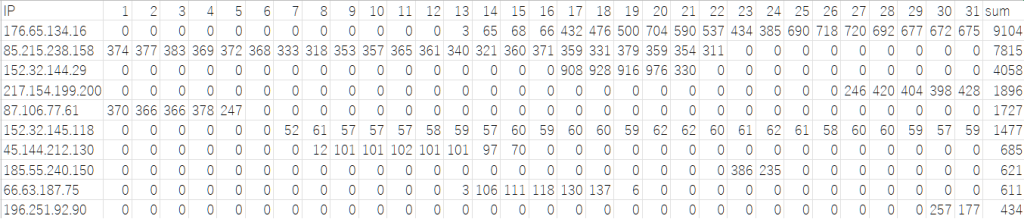

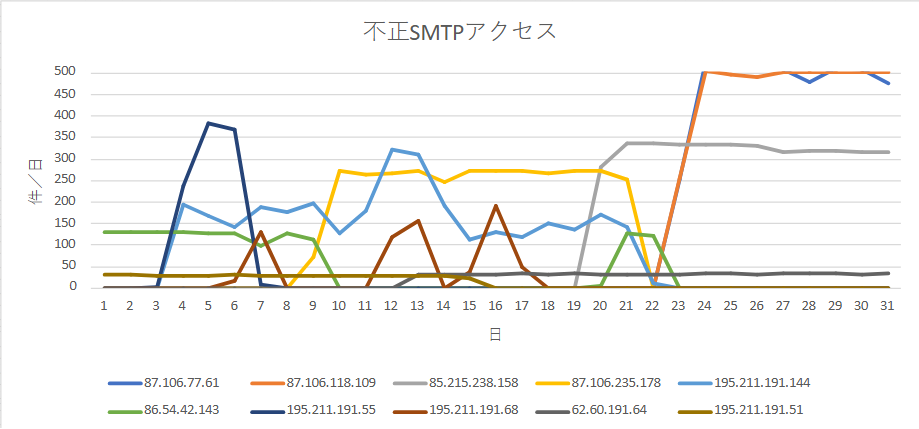

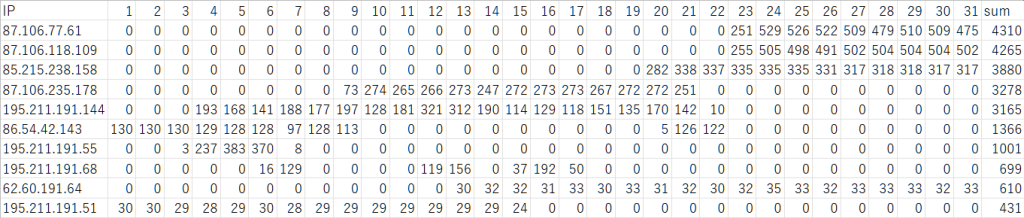

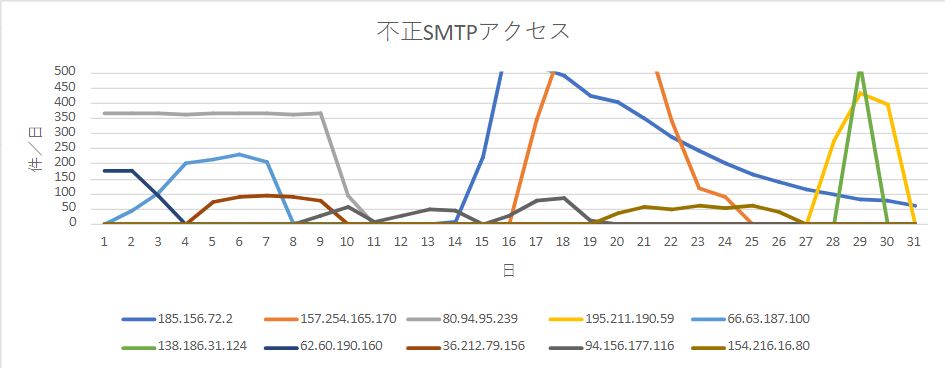

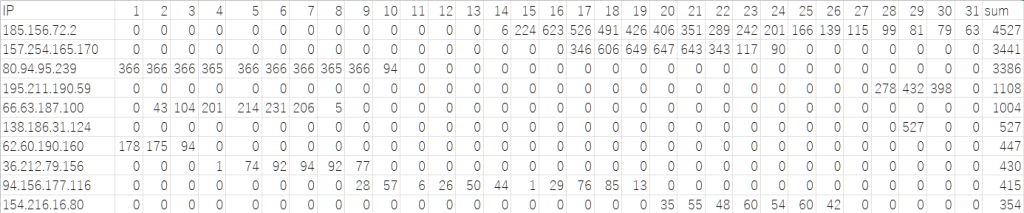

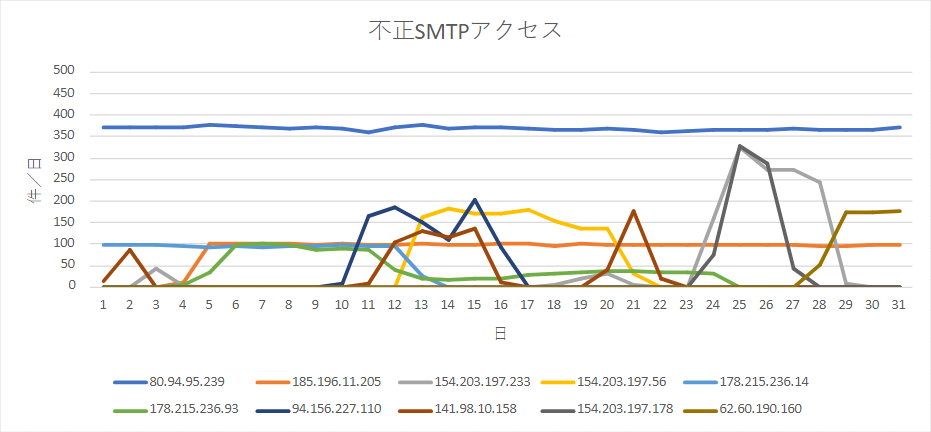

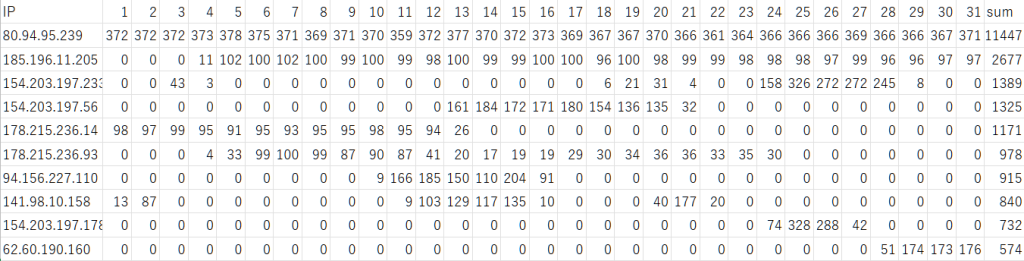

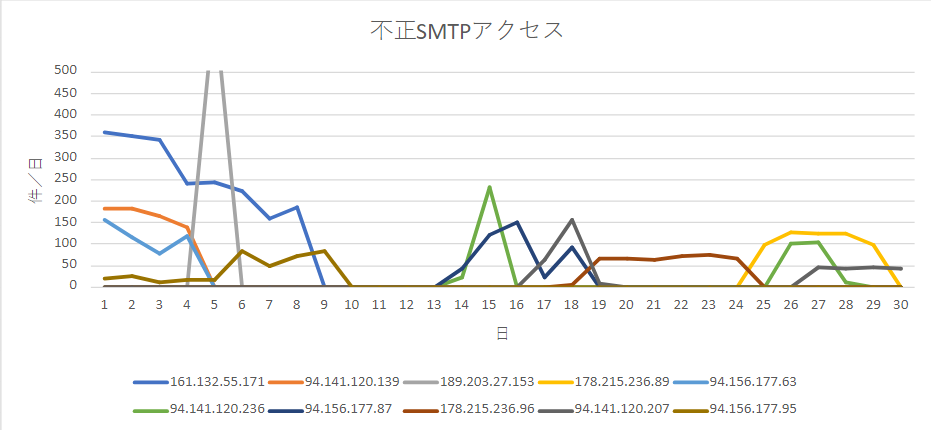

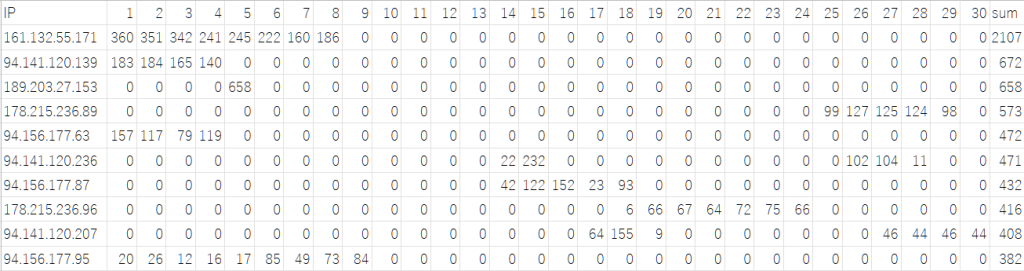

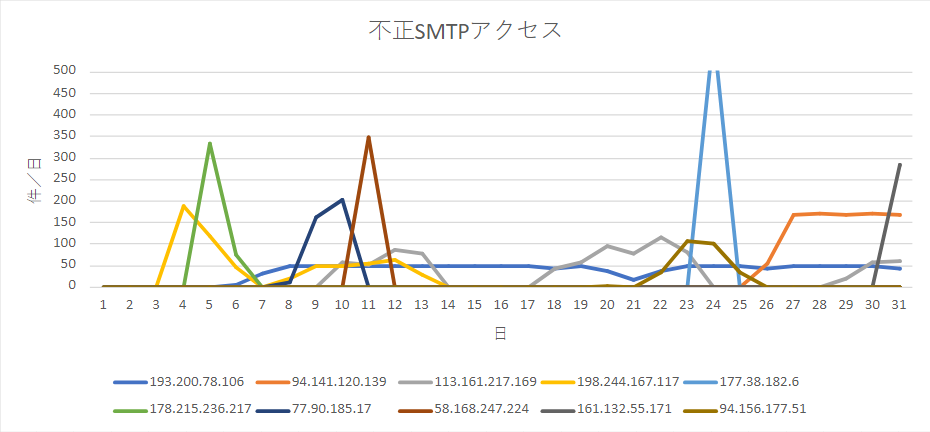

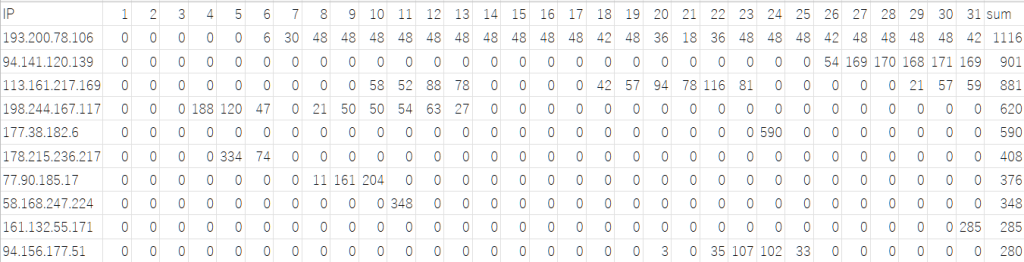

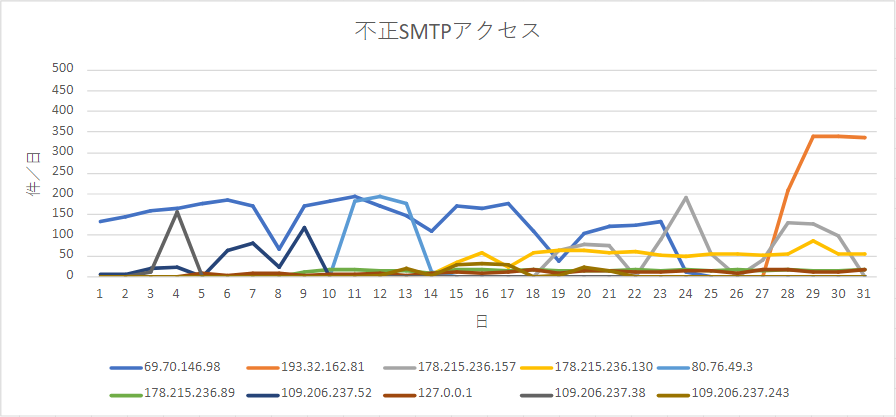

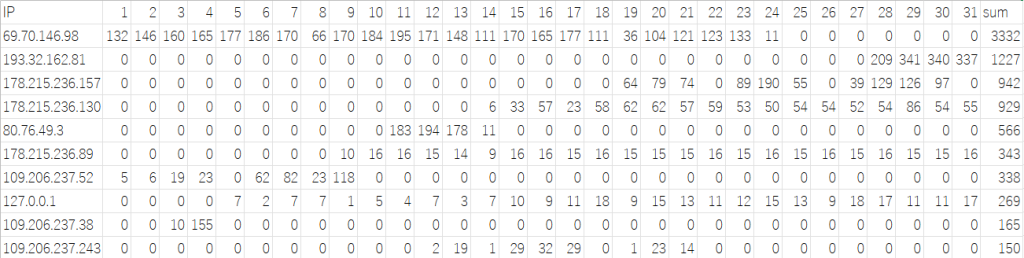

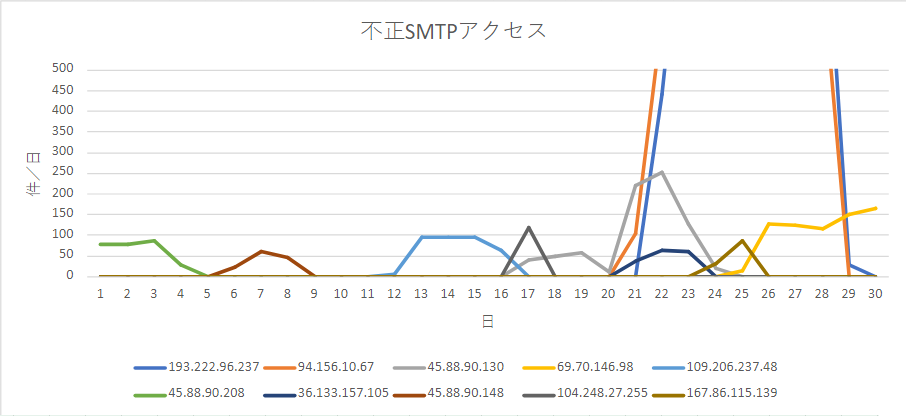

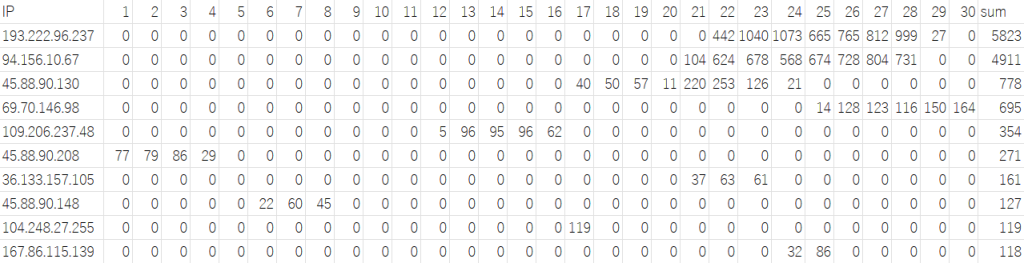

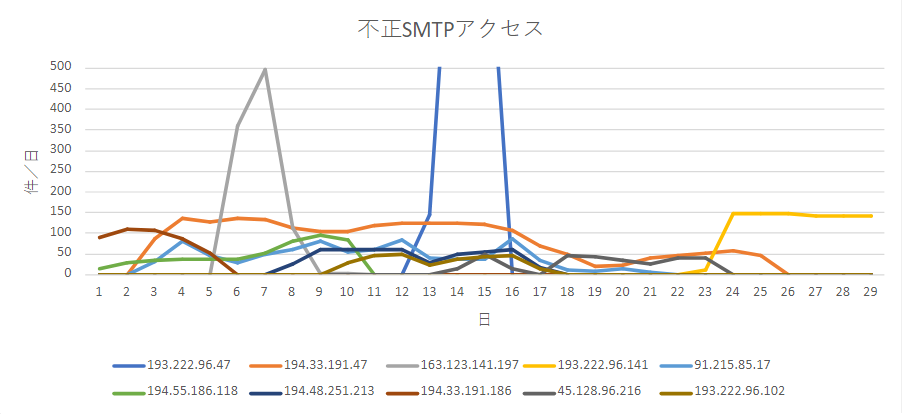

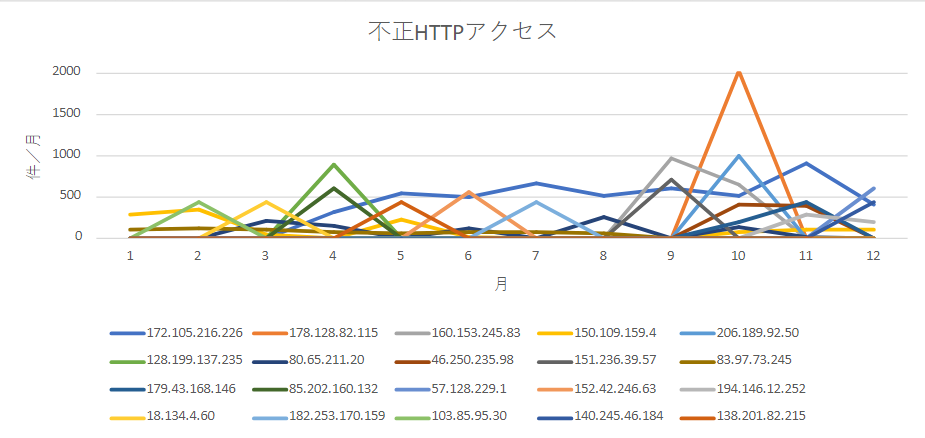

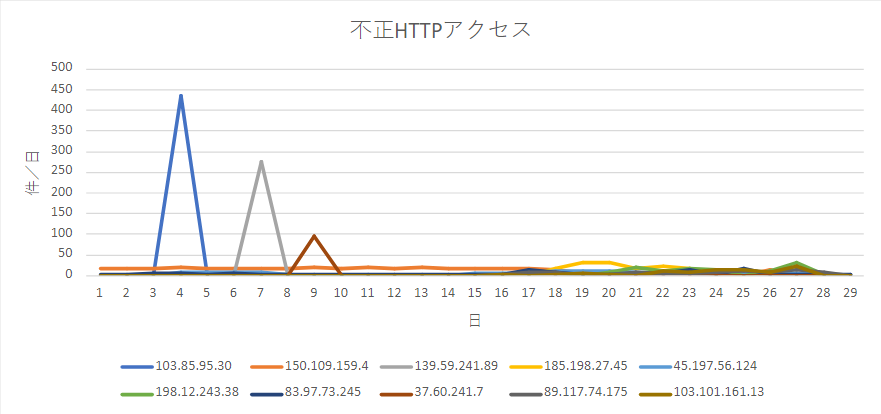

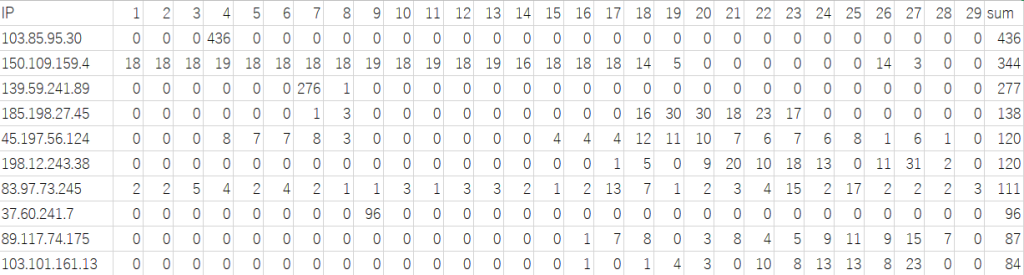

2024年

2024年12月

2024年11月

2024年10月

2024年9月

2024年8月

2024年7月

2024年6月

2024年5月

2024年4月

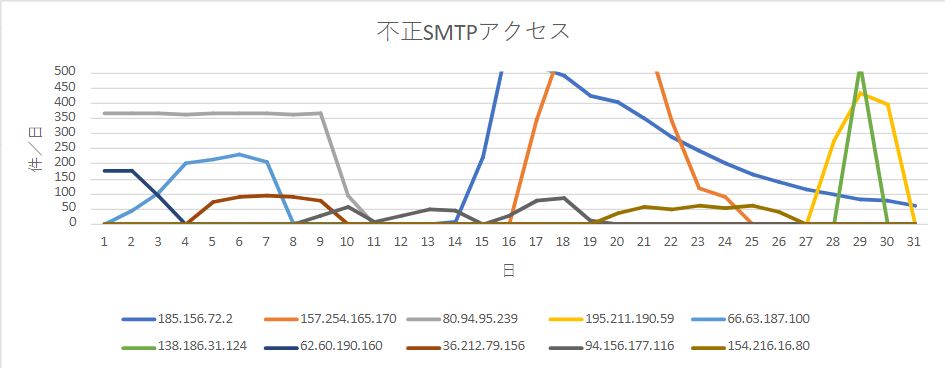

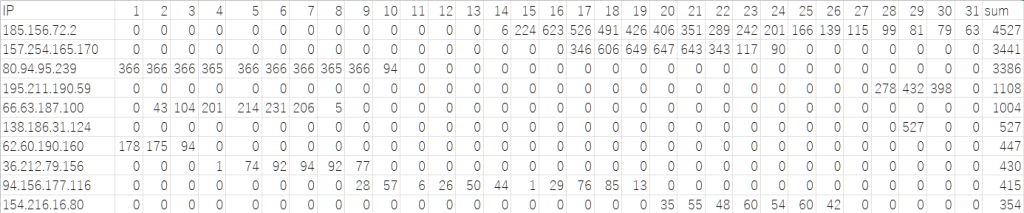

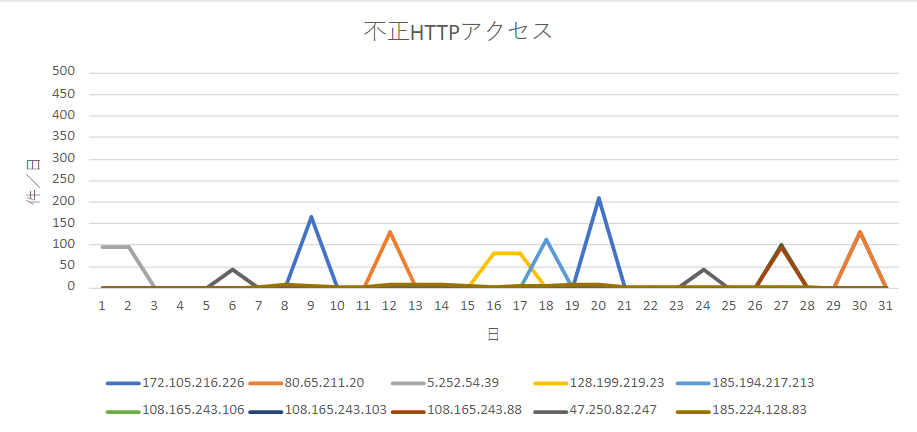

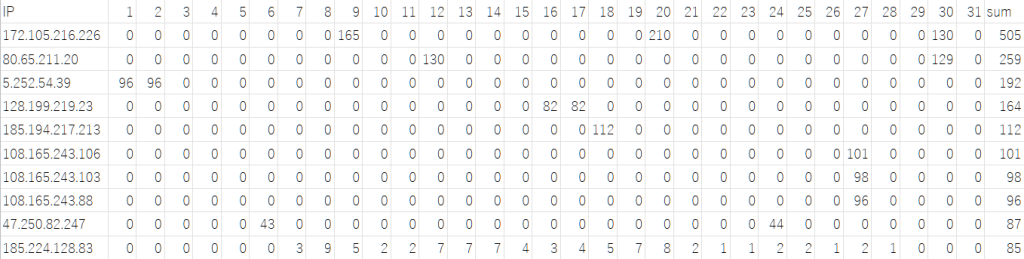

2024年3月

2024年3月1日にIPアドレス変更、TLS対応により17日ごろポート制限

今後、TLS経由のアクセス数は数えない。

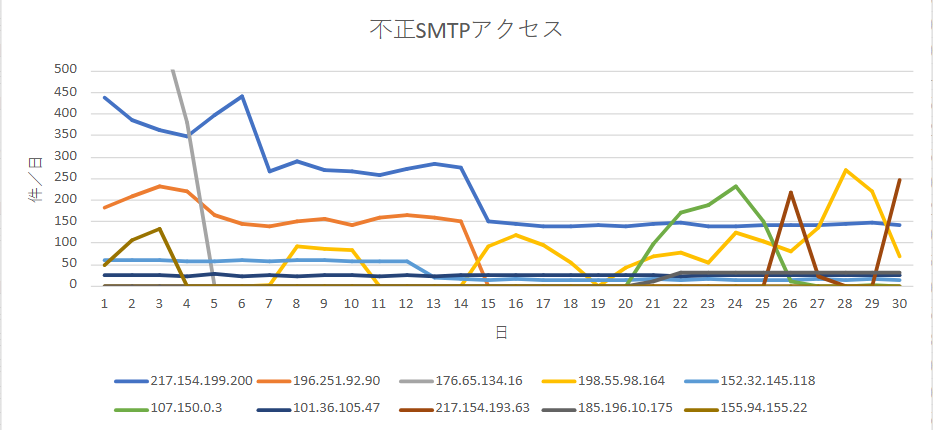

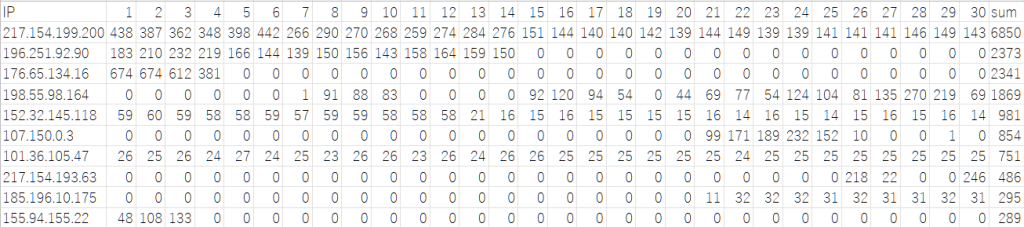

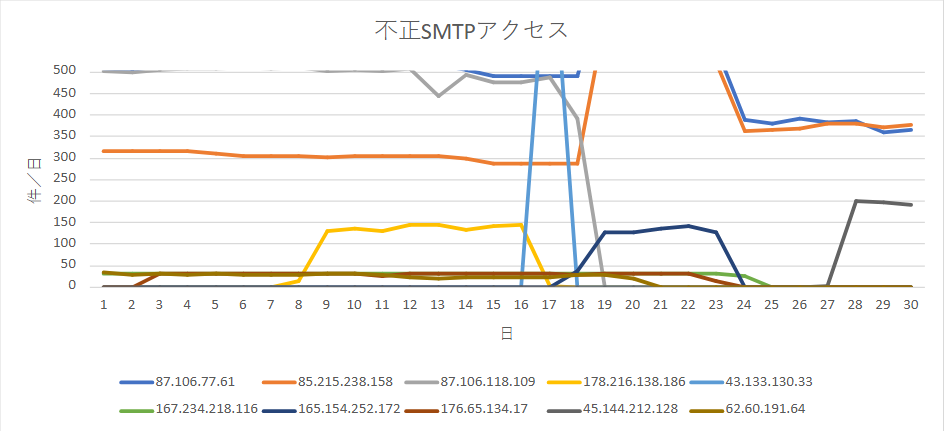

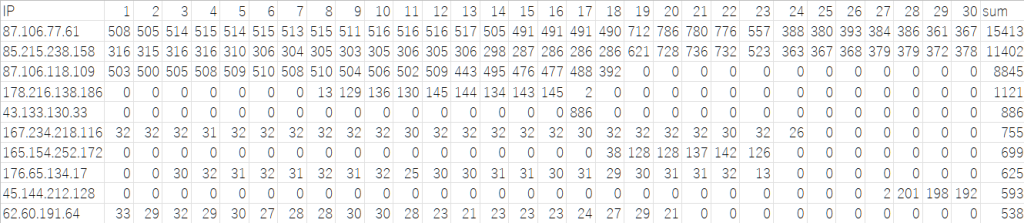

2024年2月

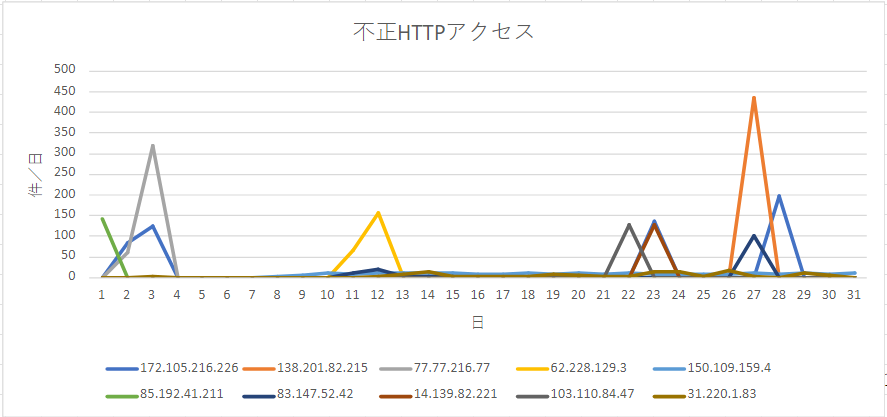

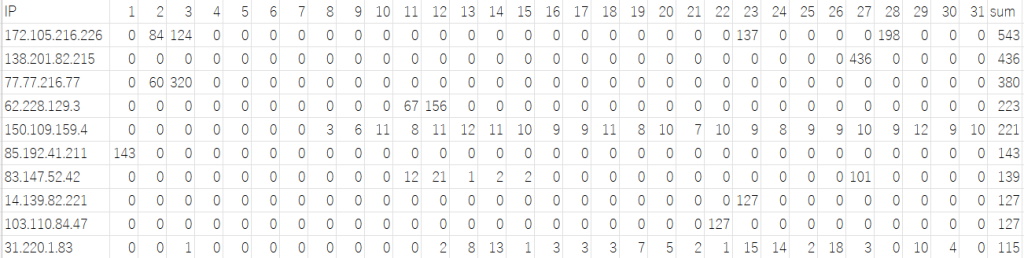

2024年1月

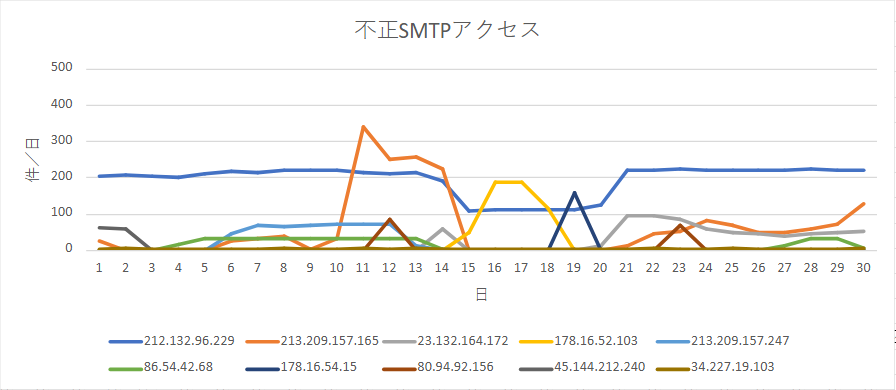

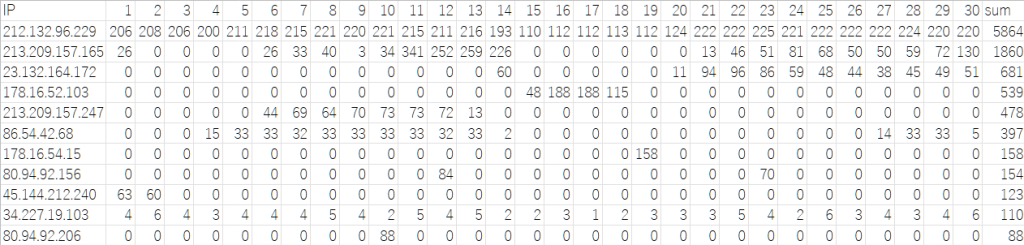

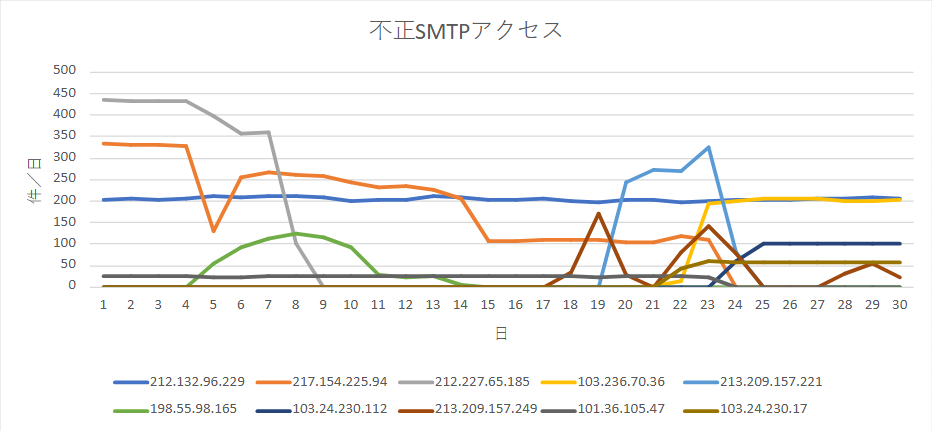

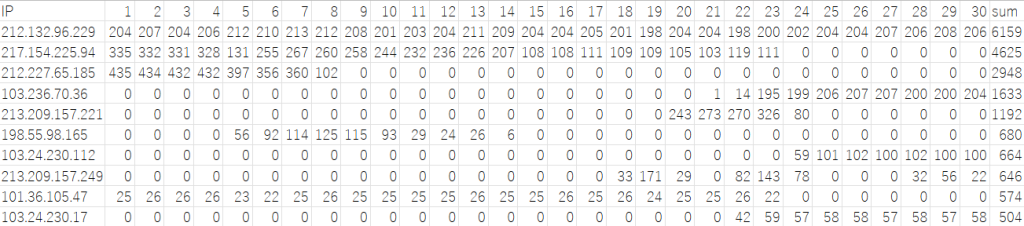

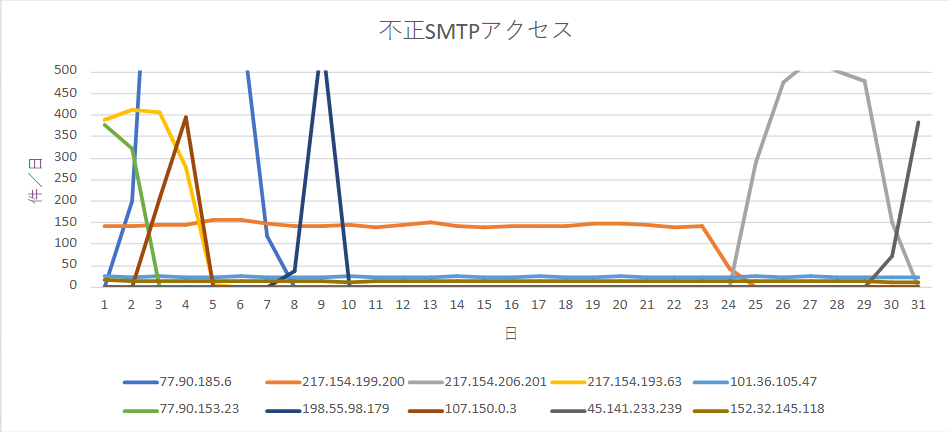

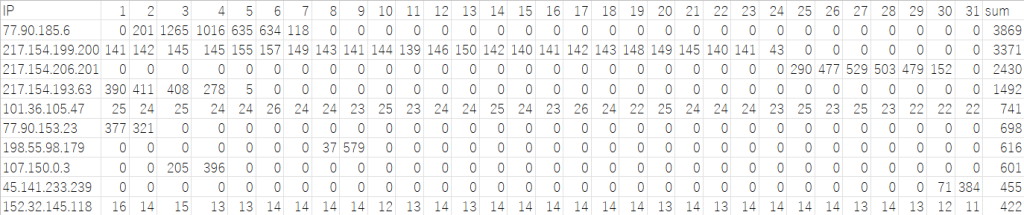

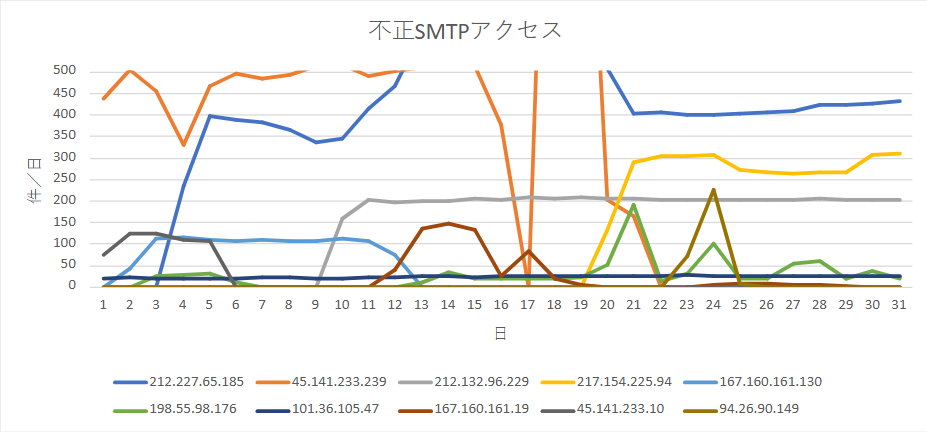

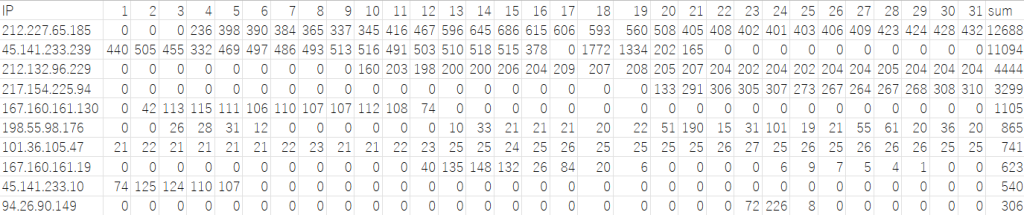

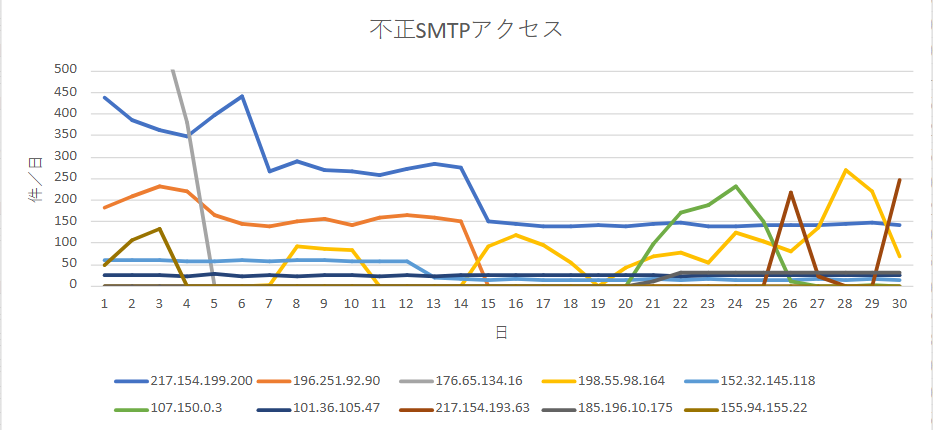

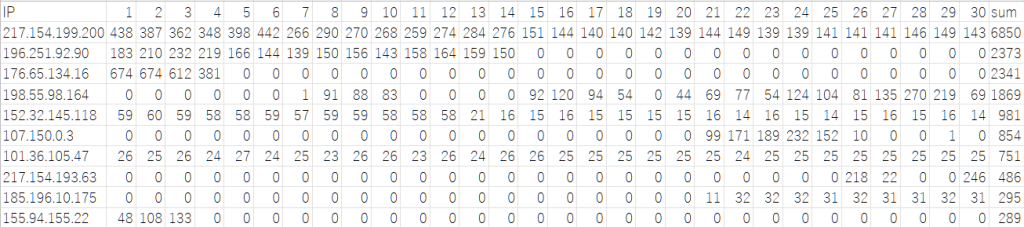

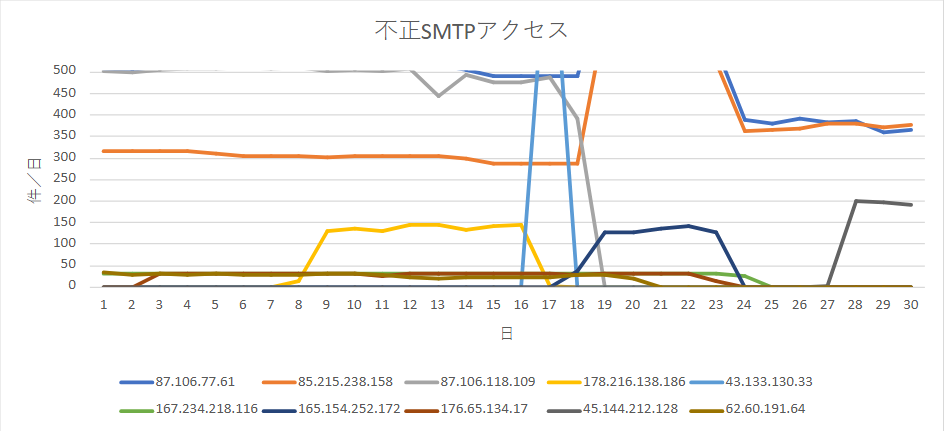

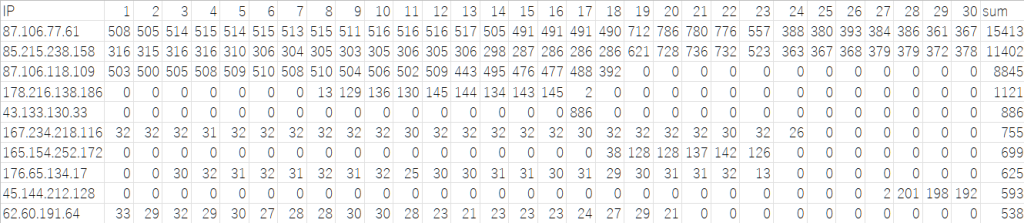

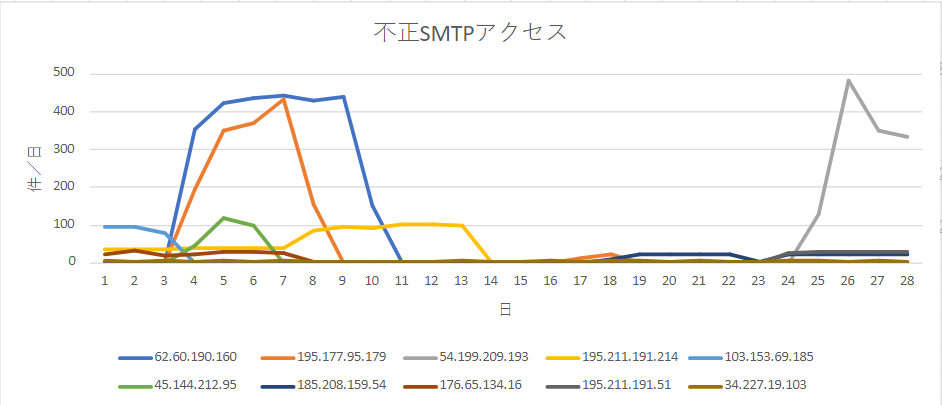

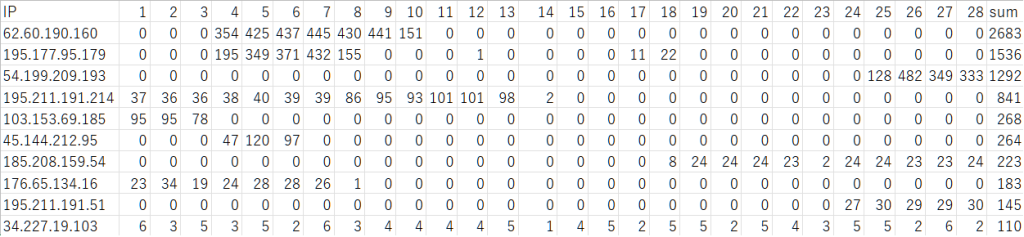

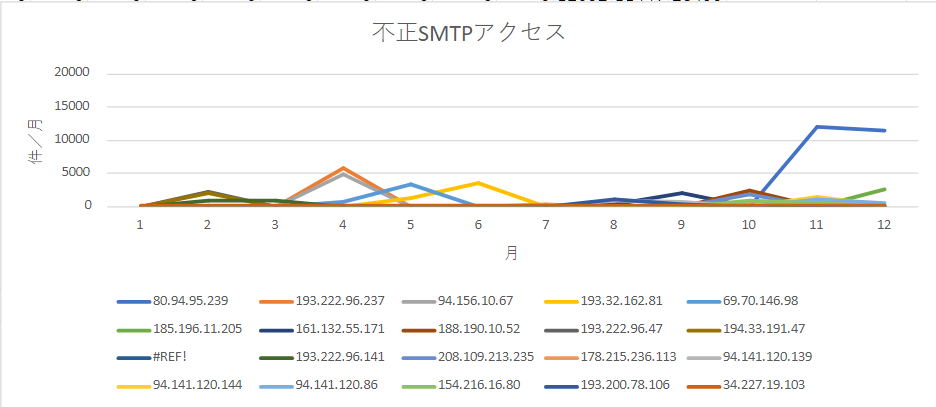

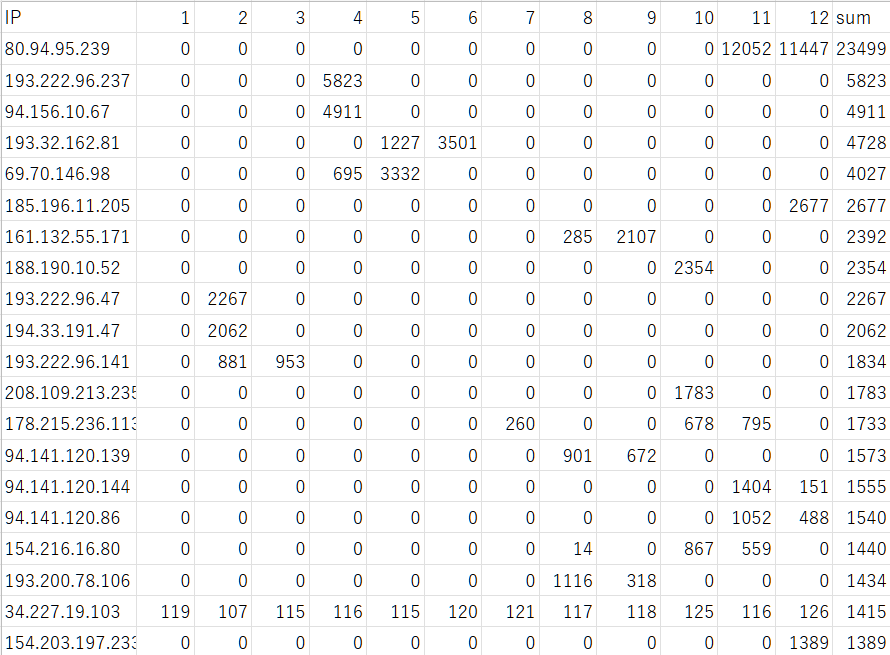

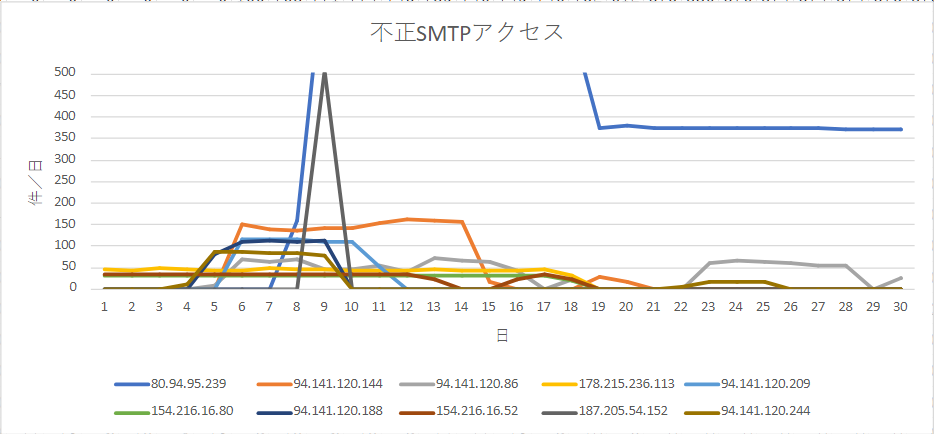

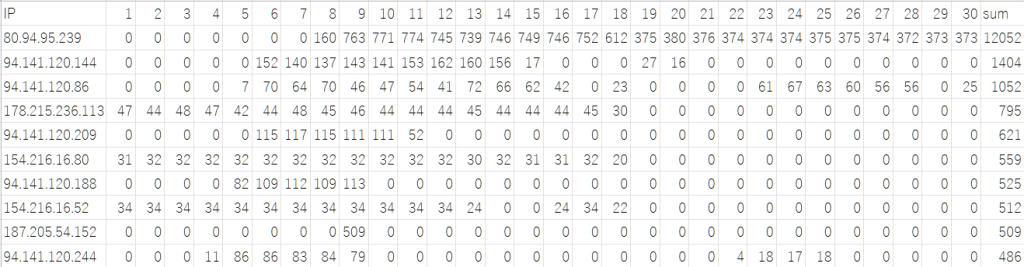

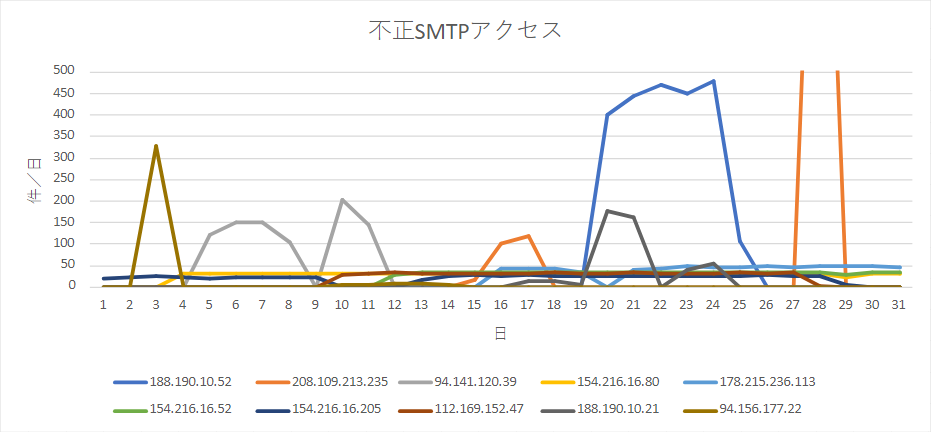

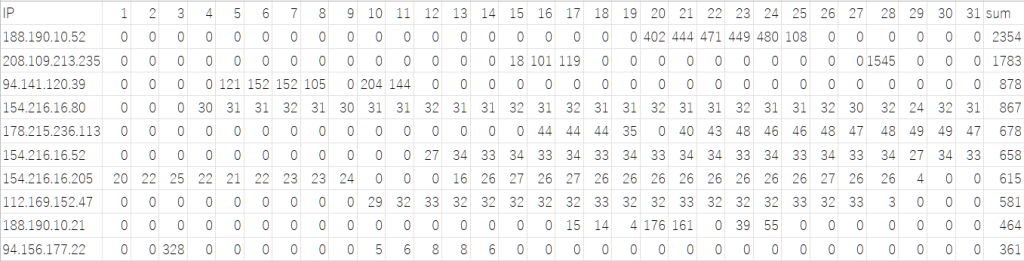

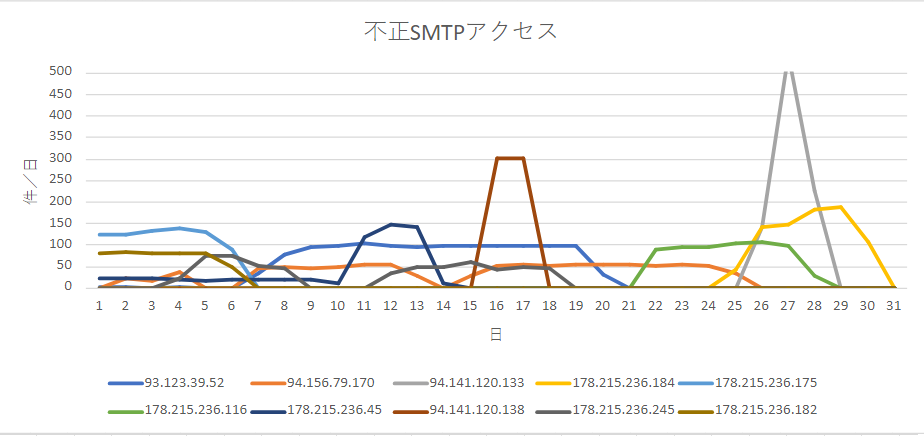

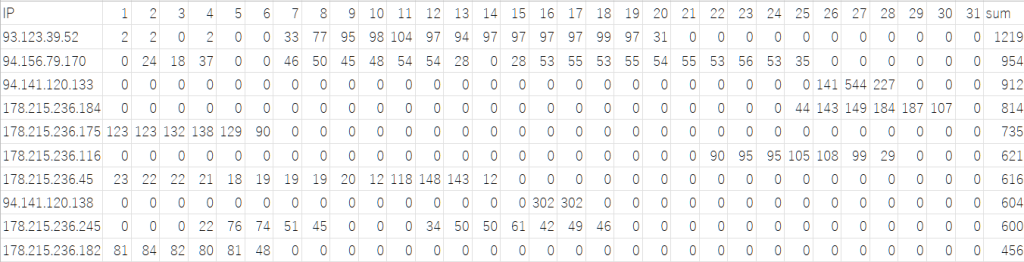

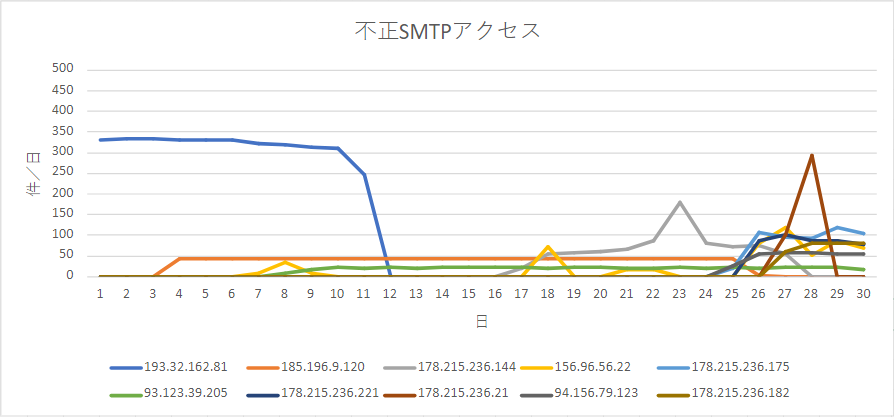

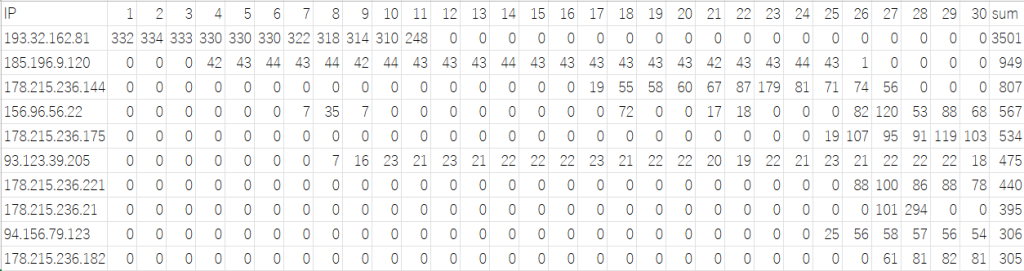

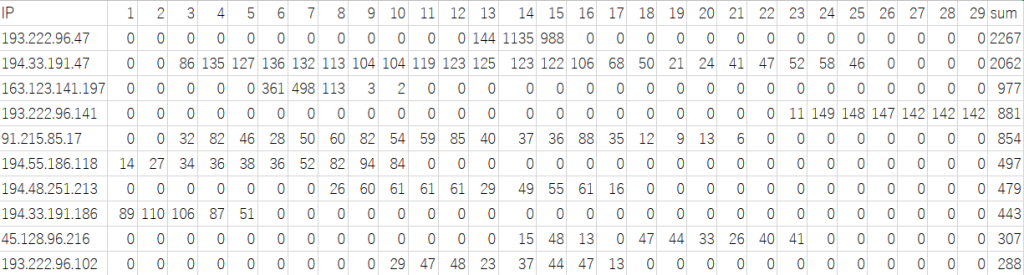

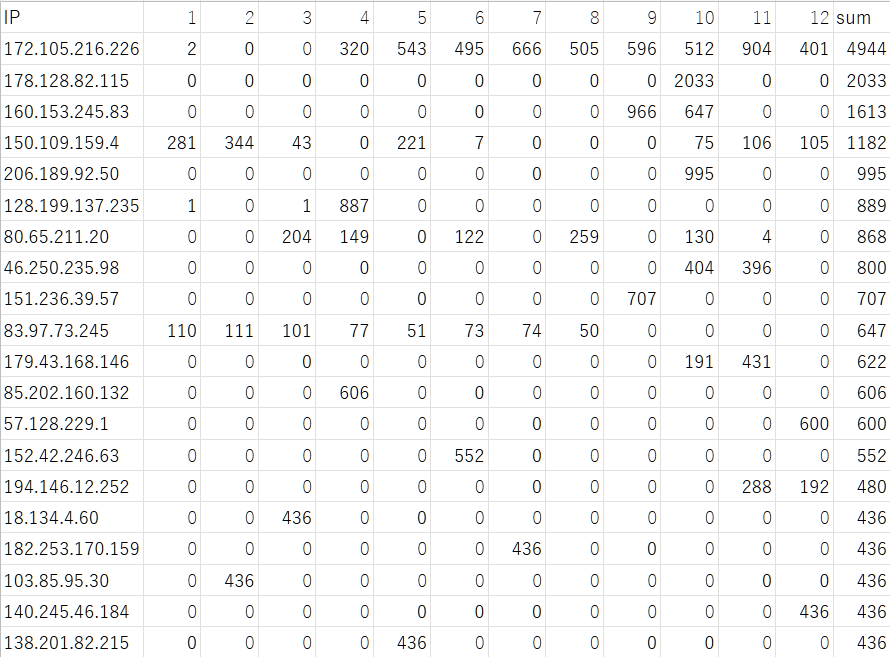

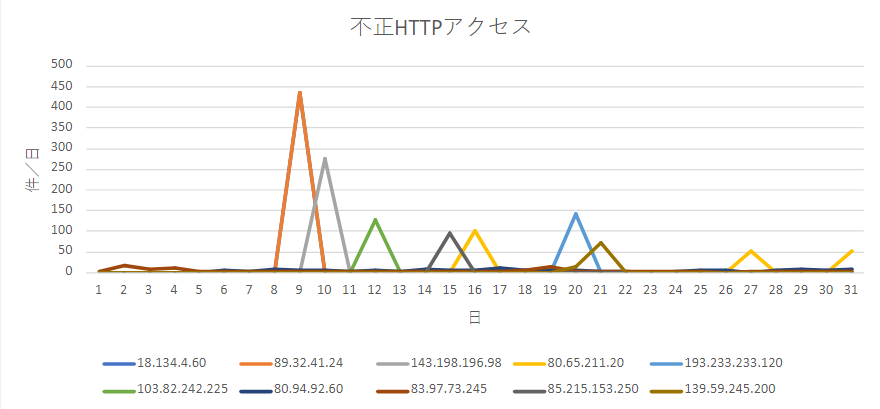

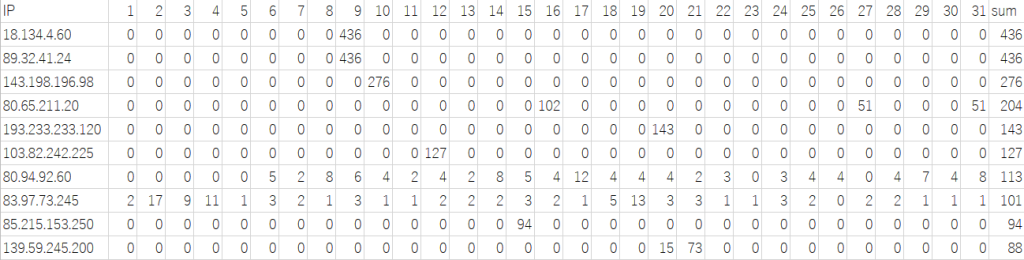

2024年

2024年12月

2024年11月

2024年10月

2024年9月

2024年8月

2024年7月

2024年6月

2024年5月

2024年4月

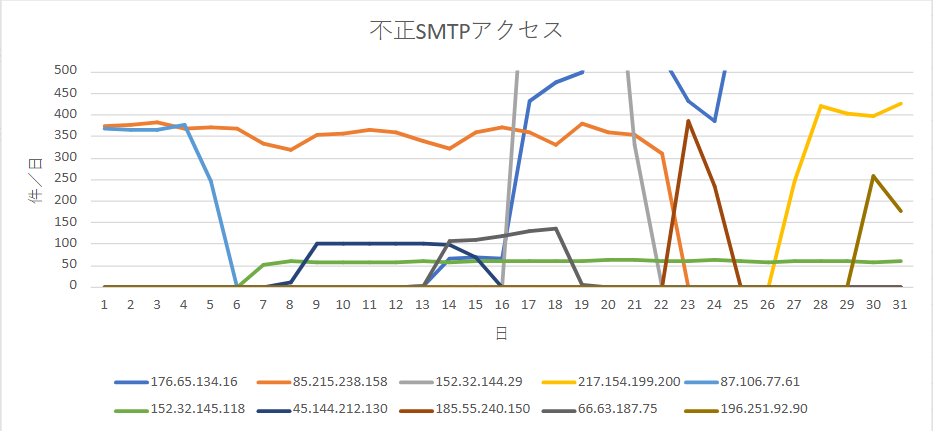

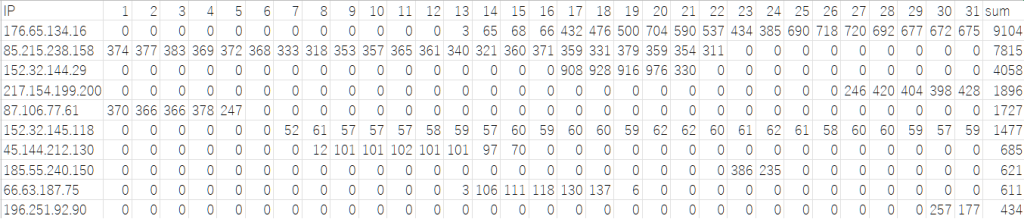

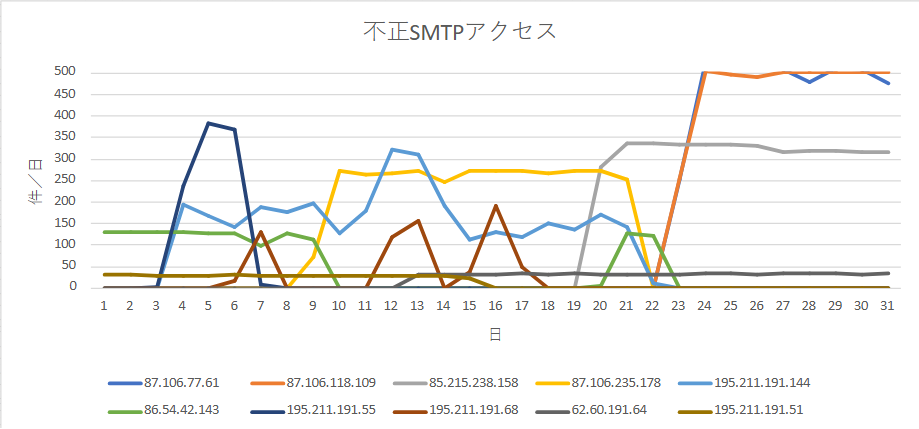

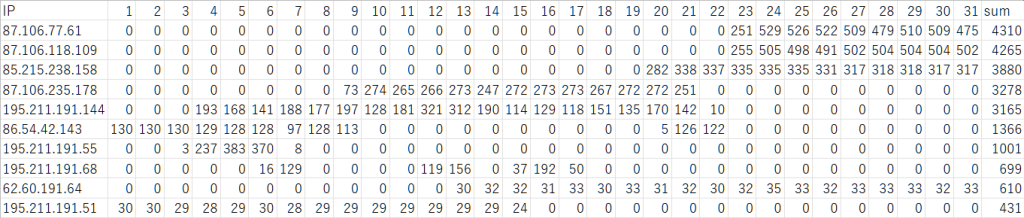

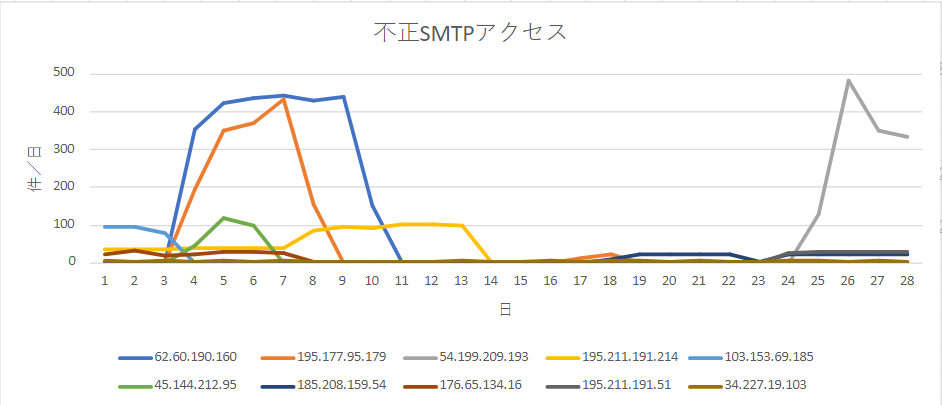

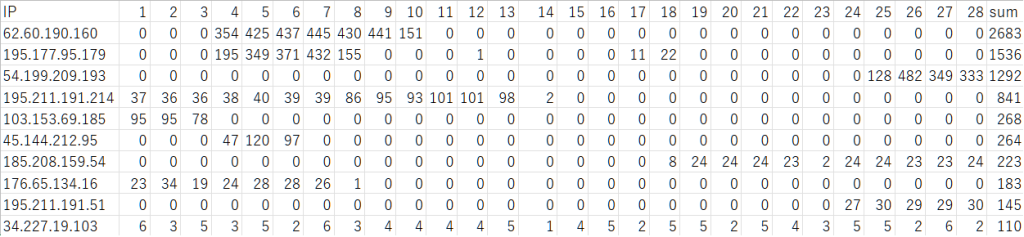

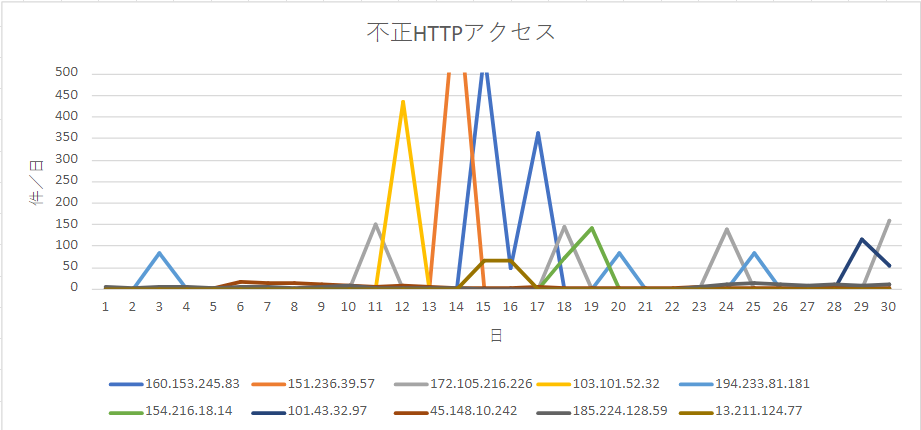

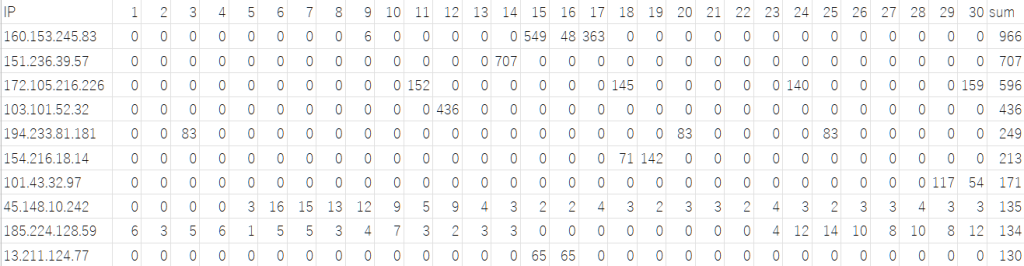

2024年3月

2024年3月1日にIPアドレス更新

2024年2月

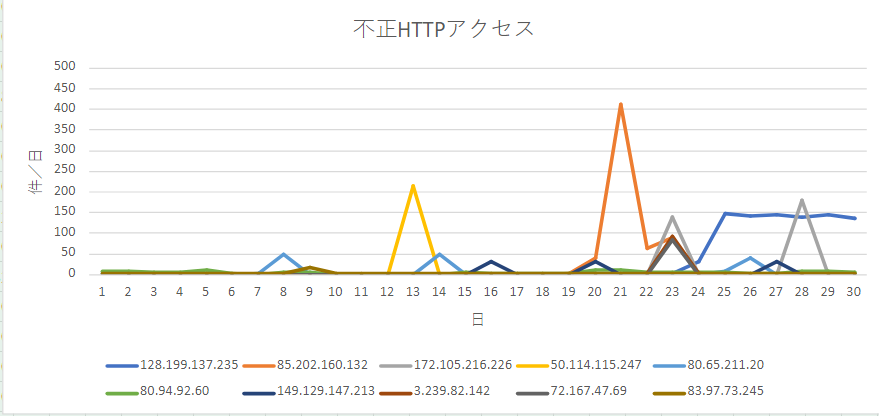

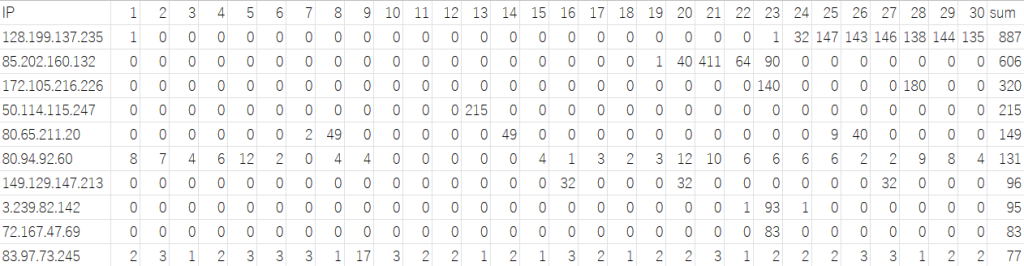

2024年1月