|

以前、ゆうちょ銀行から以下のようなメールが来ていたが ゆうちょダイレクトや口座に関するお手続きのために、リンクを記載したメールやSMS ついにこんなメールも来た。 詳しくは、ゆうちょ銀行Webサイトをご覧ください。 |

投稿者: chombo

-

ゆうちょ銀行からリンク付きのメール

-

最高の人生の見つけ方

まあ、予想通りのストーリー

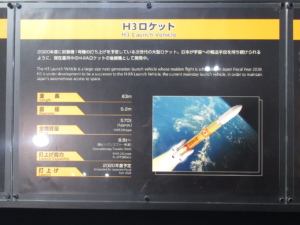

しかし、冒頭にH-IIAが35号機と表示されていたので、過去にロケットが打ち上げられて、その後の話かと思っていた。最後にロケットが打ち上げられる話なのね。